Cómo la aplicación TeleMessage, similar a Signal, fue hackeada en 20 minutos.

La empresa detrás del clon de Signal utilizado por al menos un funcionario de la administración Trump sufrió una violación de seguridad a principios de este mes. Según el hacker, lograron infiltrarse debido a una configuración incorrecta básica.

Durante una reciente reunión del gabinete, Mike Waltz, quien en ese momento era asesor de seguridad nacional del presidente Donald Trump, fue sorprendido mientras revisaba clandestinamente sus mensajes de Signal bajo la mesa. Sin embargo, no estaba utilizando la aplicación oficial de Signal, conocida por su alta seguridad en mensajería cifrada. En su lugar, estaba usando una copia llamada TeleMessage Signal, o TM SGNL, un producto de TeleMessage que archiva todas las comunicaciones, comprometendo así su seguridad.

Dos días después de que se publicara una foto de Waltz, un hacker anónimo comentó haber accedido a TeleMessage en un período breve de 15 a 20 minutos, destacando lo sencillo que fue. Esta persona utilizó un exploit básico, que inicialmente no fue compartido para evitar que otros pudieran replicarlo. Posteriormente, TeleMessage suspendió temporalmente todos sus servicios, lo que permitió a algunos detallar el método del hackeo sin comprometer datos privados.

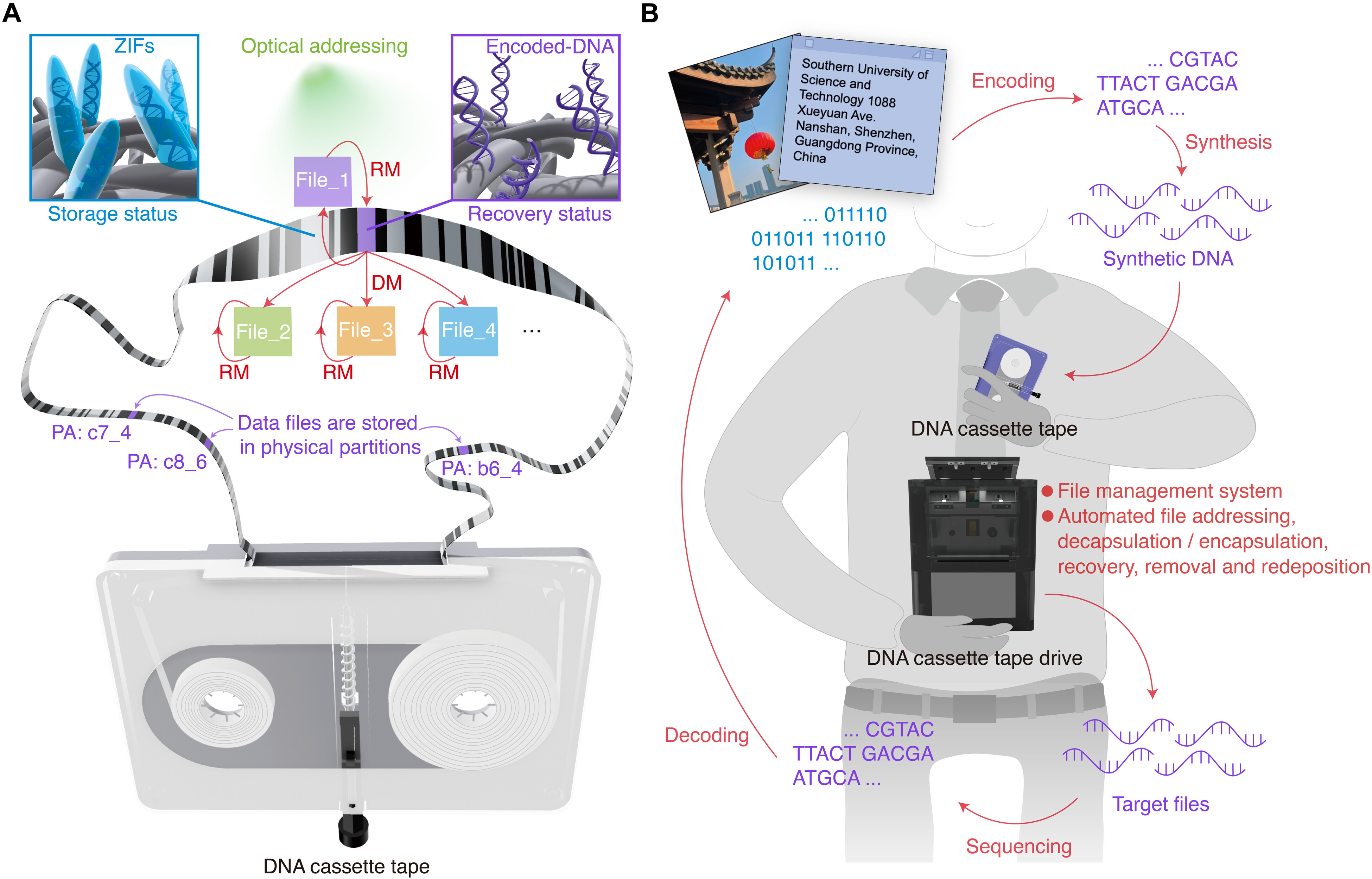

El hacker empezó por revisar el panel de administración de TeleMessage y notó que se usaba el algoritmo de hash MD5 para las contraseñas, lo que debilitaba significativamente su seguridad. Esto se debía a que el hash se convertía prácticamente en la contraseña misma. Además, el uso de JSP, una tecnología web obsoleta, sugirió al hacker que la seguridad de la plataforma era deficiente. Al utilizar feroxbuster, una herramienta para descubrir recursos públicos en sitios webs, encontró un URL vulnerable que terminó revelando un volcado de la memoria del servidor, el cual contenía información sensible.

Al acceder a este volcado, el hacker descubrió que podía ver los nombres de usuario y contraseñas de varios usuarios, logrando incluso acceder a una cuenta asociada a la Oficina de Aduanas y Protección Fronteriza de los EE. UU., confirmando que era un cliente de TeleMessage. Además, encontró registros de chats en texto plano, incluidos chats internos de Coinbase. Aunque Coinbase aseguró que no se accedió a información sensible de sus clientes, el hecho de que esta infraestructura expusiera datos relevantes generó serias preocupaciones de seguridad.

Una investigación posterior al código fuente del TM SGNL reveló que la aplicación subía mensajes sin cifrado a un servidor de archivo, contradiciendo la afirmación de que usaba cifrado de extremo a extremo. Este servidor, construido con Spring Boot, se configuró incorrectamente, permitiendo que cualquier persona con el enlace al volcado obtuviera mensajes no cifrados en tiempo real.

El hacker destacó que durante el tiempo que exploró los servidores de TeleMessage, ya había comprometido no solo a un cliente del gobierno federal, sino también a uno de los intercambios de criptomonedas más grandes del mundo. La vulnerabilidad clave radicó en que el servidor estaba mal configurado, expuesto a accesos no autorizados, lo que permitió que datos sensibles se filtraran de manera alarmante.

A pesar de esta grave falla de seguridad y otros problemas asociados al uso de productos de TeleMessage, el hecho de que esta aplicación estuviera en el teléfono de un asesor del presidente en funciones plantea serias dudas sobre la gestión de la seguridad de la información en la administración Trump.